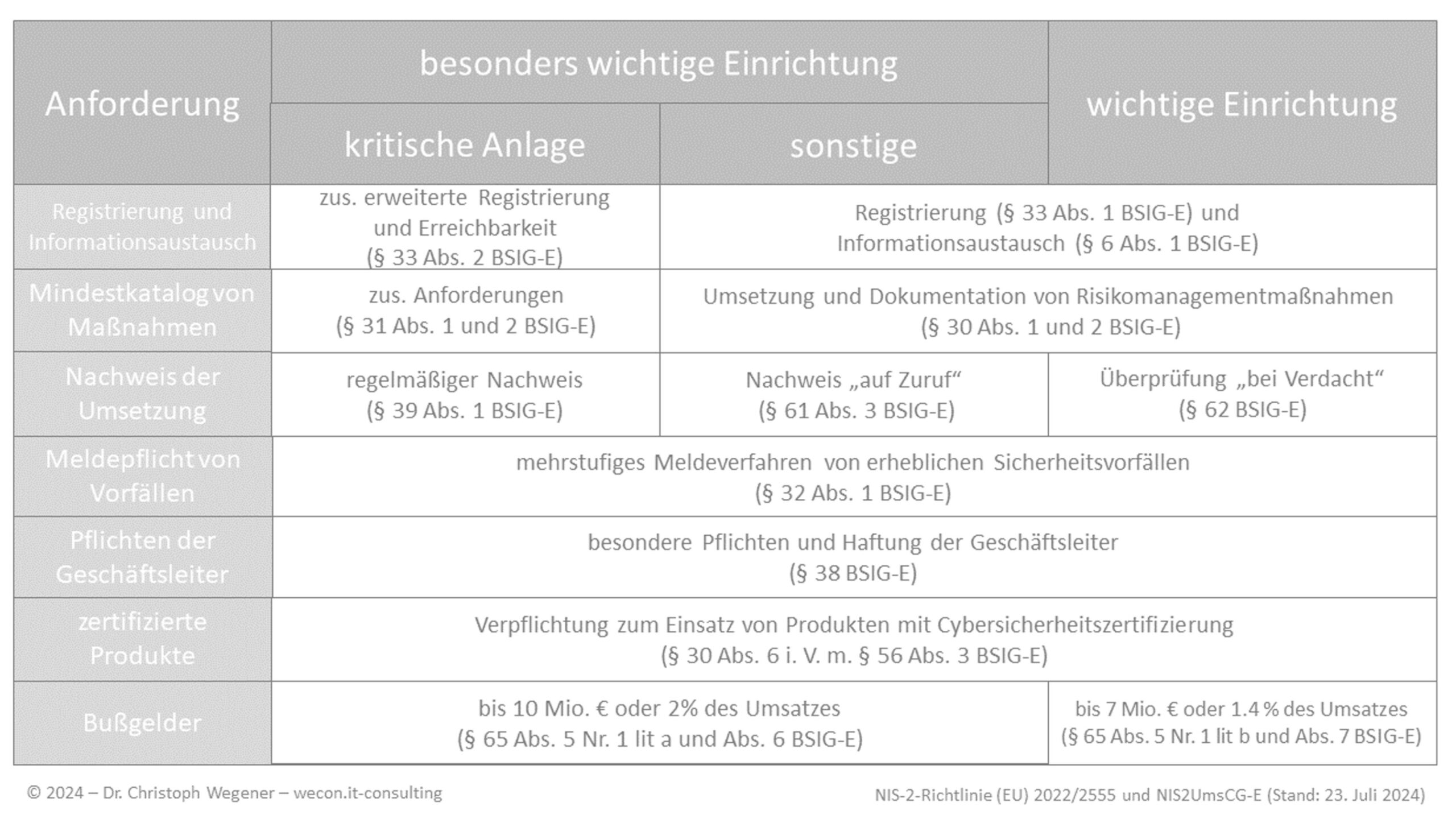

(Neues) Schaubild zum

NIS2UmsuCG-E

Auf der IT-Defense 2024 habe ich -wie bereits hier angekündigt- einen Roundtable zum Thema "Neue Anforderungen durch NIS-2 und Co. – aber was bedeutet das eigentlich für unser/mein Unternehmen?" gehalten.

Da es dabei recht viele Nachfragen gab, welche Vorgaben der NIS-2-Richtlinie und des (deutschen) Umsetzungsgesetzes für welche Kategorien von Einrichtungen gelten, habe ich für eine erste Übersicht zu dieser Frage ein einfach gehaltenes Schaubild erstellt.

Dieses ist als Illustration bei diesem Blogeintrag vorhanden und darf für nicht-kommerzielle Zwecke gerne verwendet werden. Und bei etwaigen Rückfragen gilt wie immer: Bitte einfach fragen *Zwinkersmiley*

Update vom 8. Mai 2024: Ich habe das Schaubild an den offiziellen Referentenentwurf zum NIS2UmsuCG vom 7. Mai 2024 angepasst.

Update vom 27. Juni 2024: Ich habe das Schaubild an den offiziellen Referentenentwurf zum NIS2UmsuCG vom 24. Juni 2024 angepasst.

Update vom 24. Juli 2024: Ich habe das Schaubild an den offiziellen Gesetzentwurf zum NIS2UmsuCG vom 22. Juli 2024 angepasst.

Treffen Sie mich auf der

heise security tour 2024

Auch in diesem Jahr gibt es eine heise security tour, auf der ich diesmal einen Vortrag zum Mehrwert und zur praktischen Umsetzung von NIS-2 und weiteren regulatorischen Vorgaben halten werden.

Die Veranstaltung findet diesmal an folgenden Terminen und Orten statt:

- am 23. Mai 2024 in Köln

- am 29. Mai 2024 in Hannover

- am 5. Juni 2024 online

- am 12. Juni 2024 in Stuttgart

- am 19. September 2024 online

Das ist natürlich auch eine sehr gute Gelegenheit, sich mal wieder persönlich zu treffen. Wer also Lust auf fachlichen Austausch oder auch nur ein wenig Plauderei hat, ist herzlich willkommen.

In diesem Sinne: Man sieht sich *Zwinkersmiley*

Unser Buch zum Thema

Datenschutz und IT-Compliance

Es ist vollbracht - und auch wenn das Buch schon seit Oktober 2023 auf dem Markt ist, freue ich mich immer noch wie Bulle, dass dieser lange Weg doch noch ein gutes Ende gefunden hat! Denn: Es war wie immer viel mehr Arbeit als gedacht, es hat wie immer viel mehr Zeit gekostet.

Herausgekommen ist ein Buch von Praktikern für Praktiker, das ich zusammen mit den beiden juristischen Kollegen Dennis Werner und Joerg Heidrich geschrieben habe. Ein Buch, was aus unserer Sicht ziemlich einzigartig ist: ein Fachbuch zum Thema Datenschutz und IT-Compliance für IT-Verantwortliche und Administratoren, interdisziplinär und vor allem praxisnah.

Wir hoffen, dass wir die avisierte Zielgruppe nicht enttäuschen, und freuen uns auf jeden Fall auf Feedback sowie auf hoffentlich viele positive Rezensionen *Zwinkersmiley*

Warum, weshalb, wieso?

Über diesen Blog

Da ist auch er nun endlich, der Blog zu allen Themen rund um Informationssicherheit, Datenschutz und Co. auf meiner neuen Webseite. Lange habe ich mit mir gerungen, ob so etwas Sinn macht und auch sinnvoll umzusetzen ist, also mit mehr als einem Beitrag pro Halbjahr *Zwinkersmiley* Ich bin tatsächlich guter Dinge, hier regelmäßig "Neuigkeiten" zu präsentieren. Aber eine Frage bleibt dennoch:

Braucht es überhaupt noch einen Blog zum Thema Informationssicherheit und Datenschutz?

Wahrscheinlich nicht wirklich. Und daher soll dieser Blog auch nicht stumpf anderweitig bekannte Informationen wiederholen, sondern diese einordnen und auch kritisch bewerten.

Gleichzeitig werde ich hier auch Termine zu Vorträgen und Schulungen bekannt geben, an denen ich beteiligt bin bzw. sein werde. Wenn Ihr mich also mal live erleben wollt oder mit mir in persona diskutieren möchtet, schaut doch einfach immer mal wieder hier rein, um die Möglichkeiten dazu auszuloten.

Ich will einen Beitrag kommentieren, aber das geht ja nicht?!?

Wer meine Beiträge hier kommentieren möchte, der kann das gerne tun. Aus "Gründen" habe ich allerdings auf die integrierte Kommentarfunktion verzichtet. Also einfach eine E-Mail schicken oder direkt das Kontaktformular dieser Webseite nutzen, das geht auch (fast) genauso schnell.

Adieu „TMG“ und „TTDSG“, welcome „DDG“ und „TDDDG“

Nachdem am 13. Mai 2024 die Veröffentlichung im Bundesgesetzblatt vollzogen wurde ist es nunmehr offiziell: Am 14. Mai 2024 ist das "Telemediengesetz (TMG)" außer Kraft getreten und durch das "Digitale-Dienste-Gesetz (DDG)" abgelöst worden. Im Rahmen zahlreicher (meist sprachlicher Anpassungen) wurde zudem auch das "Telekommunikation-Telemedien-Datenschutz-Gesetz (TTDSG)" in "Telekommunikation-Digitale-Dienste-Datenschutz-Gesetz (TDDDG)" umbenannt.

Was ändert sich dadurch? Im TDDDG auf den ersten Blick recht wenig, denn die Anpassungen des TTDSG bestehen im Wesentlichen im Austausch des Begriffs "Telemedien" durch den Begriff "Digitale Dienste". Allerdings wäre zu prüfen, ob durch diesen Begriffswechsel ggf. eine im Einzelfall relevante Ausweitung des Anwendungsbereichs resultiert.

Besteht also dringender Handlungsbedarf? Das kommt darauf an *Zwinkersmiley* Kurzfristig sollten zumindest alle Verweise auf das TMG und das TTDSG entsprechend angepasst werden. Im Rahmen der Änderung des TTDSG ist dies vor allem in den Cookie-Passagen der Datenschutzerklärungen auf Ihrer Webseite relevant. Zudem sollten Sie prüfen (lassen), ob durch die Einführung des DDG nunmehr ggf. (digitale) Dienste erfasst werden, die bisher nicht im Regelungsbereich des TMG lagen und daher ggf. auch aus diesem Grunde Anpassungen notwendig werden.

In Zweifelsfragen gilt leider wie so oft: Fragen Sie Ihren Rechtsanwalt abschließend um Rat *Zwinkersmiley*

Offizieller NIS2UmsuCG-Referentenentwurf

Kaum zu glauben, aber wahr: Nach mehreren inoffiziellen Leaks gibt es nun endlich einen -189 Seiten starken- offiziellen Referentenentwurf zum "NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG)". Dieser wurde am 7. Mai 2024 vom Bundesministerium des Innern und für Heimat (BMI) im Rahmen der Beteiligung von Fachkreisen und Verbänden gemäß § 47 Abs. 1 der Gemeinsamen Geschäftsordnung der Bundesministerien (GGO) an die entsprechenden Stellen versandt.

Laut Anschreiben ist im vorliegenden NIS2UmsuCG-Entwurf der Entwurf zum KRITIS-Dachgesetz (KRITIS-DachG) soweit möglich berücksichtigt. Gleichzeitig verweist das Anschreiben darauf, dass die vollständige Berücksichtigung der Regelungen des KRITIS-DachG mit einem folgenden Referentenentwurf zum NIS2UmsuCG erfolgen soll. Die vorliegende Fassung zum NIS2UmsuCG ist also offensichtlich noch nicht final *Zwinkersmiley* Da es ja der erste offizielle Referentenentwurf ist, gibt es eigentlich auch gar keine Änderungen zu einem vorherigen Stand *Zwinkersmiley* so ist wohl auch der entsprechende Abschnitt im Anschreiben zu lesen.

Ich möchte hier dennoch die aus meiner Sicht wesentlichen Änderungen zu den bisherigen (geleakten) Versionen in Bezug auf die Neufassung (im Folgenden BSIG-E) des "Gesetz über das Bundesamt für Sicherheit in der Informationstechnik und über die Sicherheit der Informationstechnik von kritischen Anlagen und Einrichtungen (BSIG)" kurz darstellen:

- In § 2 BSIG-E wurden Ergänzungen und Konkretisierungen vorgenommen - und das ist gut so. Hier sind bspw. die neuen Begriffe "Bodeninfrastruktur" (§ 2 Abs. 1 Nr. 2 BSIG-E), "Institutionen der Sozialen Sicherung" (§ 2 Abs. 1 Nr. 18 BSIG-E) und "Weltraumgestützte Dienste" (§ 2 Abs.1 Nr. 44 BSIG-E) hinzugekommen.

- Der Begriff "Geschäftsleiter" wurde durch "Geschäftsleitung" (§ 2 Abs. 1 Nr. 12 BSIG-E) ersetzt, die vielfach diskutierte Ausnahme für Leiter und Leiterinnen von Einrichtungen der Bundesverwaltung bleibt dabei aber bestehen.

- Der Begriff "kritische Anlage" (§ 2 Abs. 1 Nr. 1 BSIG-E) wurde neu gefasst, hier muss man ggf. etwas umdenken, da nunmehr immer der Begriff "erheblich" verwendet wird .

- § 6 BSIG-E erfasst im Rahmen des Informationsaustauschs mit dem BSI wie bisher wichtige und besonders wichtige Einrichtungen, die besondere Verpflichtung für besonders wichtige Einrichtungen (ehemals in § 30 Abs. 7 BSIG-E verankert) wurde allerdings gestrichen.

- § 28 Abs. 9 BSIG-E enthält nunmehr eine Ausnahmeregelung für "IKT-Dienstleister" in "öffentlicher Hand" auf Landes- und Kommunalebene, die aber entsprechende "landesrechtliche Vorschriften" zur Bedingung hat.

- § 29 BSIG-E wurde neu gefasst, dabei wurden insbesondere die Regelung zu "in öffentlicher Hand befindlichen IT-Dienstleistern der Bundesverwaltung" gestrichen und eine Ausnahmeregelung für "Institutionen der Sozialen Sicherung, berufsständische Körperschaften des öffentlichen Rechts sowie Industrie- und Handelskammern" ergänzt.

- In § 30 Abs. 1 BSIG-E wurde das Schutzziel "Authentizität" gestrichen. Dies halte ich aber für nicht wesentlich (da grundsätzlich schon durch das Schutzziel der Integrität abgedeckt) oder für einen redaktionellen Fehler, da die Authentizität an einigen anderen Stellen noch mit genannt wird.

- In § 30 Abs. 1 BSIG-E wurde der Satz "Die Einhaltung der Verpflichtung nach Satz 1 ist durch die Einrichtungen zu dokumentieren." ergänzt.

- § 38 Abs. 2 BSIG-E wurde durch die Möglichkeit eines Vergleichs ergänzt, wenn dieses Entgegen-kommen der Einrichtung "gemessen an den jeweiligen prozessualen Risiken [nicht] grob unverhältnismäßig ist".

- § 58 Abs. 4 BSIG-E sieht nach wie vor eine BSI-KritisV zur Definition von "Kritischen Anlagen" vor, dies "kollidiert" aber ggf. mit der Idee, zukünftig nur noch eine Verordnung -nach dem KRITIS-DachG-E die KRITIS-DachGV- zu haben.

- § 61 Abs. 6 und 7 BSIG-E beschränken Geldbußen, die in Abhängigkeit vom Vorjahresumsatz bemessen werden, nunmehr auf Einrichtungen mit mehr als 500 Mio. € Umsatz. Warum, erschließt sich mir nicht wirklich, da es sich ja sowieso um eine "kann"-Regelung handelt. Zudem werden Geldbußen, die in Abhängigkeit vom Vorjahresumsatz bemessen werden, nunmehr auf 1,4 Mio. € bzw. 2 Mio. € - aus einer "Mindestsumme" wird nunmehr eine "Maximalsumme".

Übrigens: Aus Art. 29 NIS2UmsuCG-E ergibt sich zudem, dass -sinnvollerweise- eine enge Verzahnung des NIS2UmsuCG und des KRITIS-DachG geplant ist. Dabei wird dann auch eine Verordnung -die KRITIS-DachGV- entstehen, die voraussichtlich -wie ich bereits in einem anderen Blogbeitrag erläutert habe- die aktuelle BSI-KritisV ablösen wird.

Auch die Gesetzesbegründung ist (zumindest stellenweise) lesenswert, hier einige aus meiner Sicht wesentliche und klarstellende Aspekte:

- Die Klarstellung zum Begriff der "Erbringung ihrer Dienste" (vgl. Seite 147 NIS2UmsuCG-E) ist unverändert geblieben. Für mich etwas überraschend soll sich der Anwendungsbereich des § 30 BSIG-E nach wie vor auf die gesamte IT -so bspw. auch die "Büro-IT oder andere IT-Systeme, die durch die Einrichtung betrieben werden"- einer betroffenen Einrichtung erstrecken. Dies weicht von der üblichen Betrachtungsweise des Geltungsbereichs bei KRITIS-Betreibern ab, das steht auch so in der Gesetzesbegründung, warum, wird aber leider nicht abschließend erläutert. Ob das im Sinne der NIS-2-Richtlinie ist? Ich bin skeptisch, da diese im Kontext gelesen (bspw. ErwG 1 NIS-2 sowie Art. 23 NIS-2 im Kontext der "Erbringung von Vertrauensdiensten") meiner Meinung nach eine andere Interpretation zulässt. Dies gilt insbesondere, wenn man die Regelungen zu den Berichtspflichten in Art. 23 NIS-2 berücksichtigt: Soll hier tatsächlich auch zu allen "sonstigen" IT-Sicherheitsvorfällen berichtet werden? Und ob die Interpretation des BMI überhaupt realistisch umsetzbar ist -Stichwort: Fachkräfte-/Ressourcenmangel- lasse ich mal ganz dahingestellt sein.

- Einrichtungen sollen -in Analogie zur Rechenschaftspflicht nach Art. 5 Abs. 2 DSGVO- zur Dokumentation ihrer Maßnahmen verpflichtet werden (vgl. Seite 148 NIS2UmsuCG-E). Dies ist meiner Meinung nach ausdrücklich zu begrüßen, um die Anforderungen aus § 64 Abs. 3 BSIG-E überhaupt sicherstellen zu können.

- Der vielfach diskutierte Begriff "Cyberhygiene" wird umfassend erläutert (vgl. Seite 148 des NIS2UmsuCG-E), enthält aber aus meiner Sicht keine echten Überraschungen.

- Die Regelung nach § 38 Abs. 2 BSIG-E soll "nicht die Möglichkeit einschränken, das Haftungsrisiko durch Abschluss einer sog. D&O-Versicherung zu versichern." (vgl. dazu Seite 155 NIS2UmsuCG-E). Interessant, denn D&O-Versicherungen zahlen typischerweise nicht in Fällen von grober Fahrlässigkeit oder Vorsatz. Ob und wie sich dies dann mit den Anforderungen aus § 38 Abs. 1 und 3 BSIG-E verträgt, vermag ich nicht zu beurteilen.

- Schulungen nach § 38 Abs. 3 BSIG-E gelten dann als regelmäßig, wenn sie mindestens alle drei Jahre angeboten werden (vgl. dazu Seite 156 NIS2UmsuCG-E). Auch wenn diese Klarstellung in der Gesetzesbegründung eigentlich auf das Angebot von Schulungen an Mitarbeiter gemünzt ist -die ja mittlerweile aus § 38 Abs. 3 BSIG-E gestrichen wurden- darf man davon ausgehen, dass diese Interpretation von "regelmäßig" auch für die Schulungsverpflichtung der Geschäftsleitungen gelten wird.

Alles in allem kein wirklich großer Wurf, aber immerhin ein offizieller Entwurf und einige wichtige Ergänzungen und Klarstellungen. Nun gilt es, dranzubleiben und die Entwicklung weiter zu beobachten.

Ob es zukünftig nur noch eine Verordnung für "Kritische Anlagen" geben wird? Ob die Umsetzungsfrist ggf. doch noch eingehalten werden kann? Artt. 2 und 29 NIS2UmsuCG-E legen dies zumindest nahe. Wir werden es erleben *Zwinkersmiley*

Zertifizierung nach

Art. 42 DSGVO

Kaum zu glauben, aber wahr - nach nunmehr fast sechs Jahren nach Wirksamwerden der DSGVO ist es soweit: Eine erste Zertifizierung nach Art. 42 DSGVO steht nunmehr zur Verfügung.

Auch der entsprechende Kriterienkatalog ist frei verfügbar und gibt einen guten Überblick über die Anforderungen. Diese sind grob in die Abschnitte

- "Anforderungen aus rechtlicher Sicht" (15 Anforderungen auf insgesamt 60 Seiten),

- "Technische und organisatorische Maßnahmen" (27 Anforderungen auf insgesamt 52 Seiten) und

- "Rechte der betroffenen Personen" (7 Anforderungen auf insgesamt 7 Seiten)

gegliedert. Jede einzelne Anforderung selbst ist wiederum in die Abschnitte

- die Beschreibung der Anforderung in Kürze,

- eine Orientierungshilfe dazu und

- die Beschreibung der Anforderung im Detail sowie eine

- weitere erläuternde Orientierungshilfe

unterteilt. Dadurch werden die einzelnen Anforderungen zum einen in den Kontext eingeordnet, gleichzeitig enthält das Dokument aber auch detaillierte Hinweise zur Durchführung der Prüfung.

Dass der Textumfang der technischen und organisatorischen Anforderungen im Vergleich recht kurz ausfällt, verwundert aufgrund der im Vergleich zum rechtlichen Teil hohen Anzahl an Anforderungen doch ein wenig.

Und am Rande bemerkt: Dass der im Internet frei herunterladbare Kriterienkatalog als "vertraulich" klassifiziert ist, ist ebenfalls mehr als erstaunlich *Zwinkersmiley*